En igangværende Google-annoncekampagne spreder malware, der udnytter KoiVM virtualiseringsteknologi til at undgå afsløring, når du installerer Formbook data.

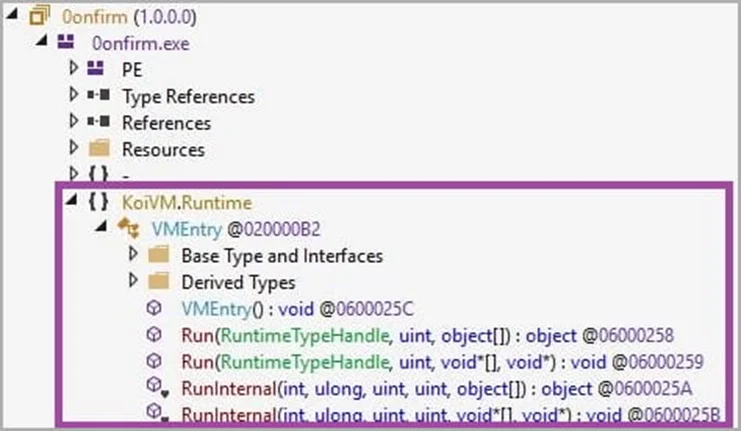

KoiVM er et plugin til ConfuserEx .NET-beskytteren, der tilslører et programs koder, så kun den virtuelle maskine forstår dem. Når den startes derefter, oversætter den virtuelle maskine koderne tilbage til deres originale form, så applikationen kan udføres.

“Virtualiseringsrammer som KoiVM tilslører eksekverbare filer ved at erstatte den originale kode, såsom NET Common Intermediate Language (CIL) instruktioner, med virtualiseret kode, som kun virtualiseringsrammen forstår,” forklarer en ny rapport fra SentinelLabs.

“En virtuel maskinmotor udfører den virtualiserede kode ved at oversætte den til den originale kode under kørsel.”

“Når virtualisering bruges ondsindet, gør det malware-analyse udfordrende og repræsenterer også et forsøg på at undgå statiske analysemekanismer.”

I en Google-reklamekampagne, der er opdaget af Sentinel Labs, skubber trusselsaktører Formbook-informationsstjælende malware som virtualiserede .NET-loadere kaldet ‘MalVirt’, der hjælper med at distribuere den endelige nyttelast uden at udløse antivirusadvarsler.

Sentinel Labs kommenterer, at mens KoiVM-virtualisering er populær til hackingsværktøjer og revner, bruges den sjældent i malware-distribution.

I stedet mener sikkerhedsfirmaet, at den nye tendens i brugen kan være en af de mange bivirkninger ved Microsofts deaktivering af makroer i Office.

Misbrug af Google-søgeannoncer

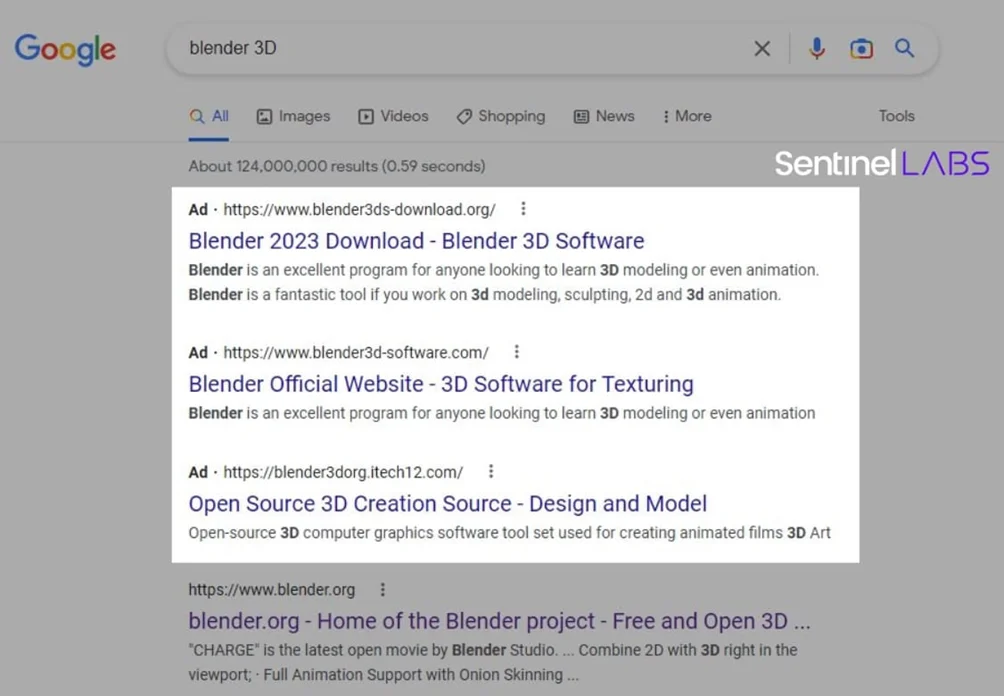

I løbet af den sidste måned har forskere set øget misbrug af Google-søgeannoncer til at distribuere forskellige malware, herunder RedLine Stealer, Gozi / Ursnif, Vidar, Rhadamanthys stealer, IcedID, Raccoon Stealer og mange flere.

I den igangværende kampagne, der ses af SentinelLabs, skubber trusselsaktører MalVirt-læsserne i annoncer, der foregiver at være til Blender 3D-softwaren.

Ondsindede Google-søgeresultater (Sentinel Labs)

De downloads, der tilbydes af disse falske websteder, bruger ugyldige digitale signaturer, der efterligner Microsoft, Acer, DigiCert, Sectigo og AVG Technologies USA.

Selvom disse ugyldige signaturer ikke narrer Windows til at vise dem som signerede, pakker MalVirt-læsserne stadig funktioner for at undgå at blive opdaget.

“For eksempel lapper nogle prøver AmsiScanBuffer-funktionen implementeret i amsi.dll for at omgå Anti Malware Scan Interface (AMSI), der registrerer ondsindede PowerShell-kommandoer,” forklarer forsker A. Milenkoski.

“I et forsøg på at undgå statiske detektionsmekanismer er nogle strenge (såsom amsi.dll og AmsiScanBuffer) Base-64 kodet og AES-krypteret.”

KoiVM-virtualiseret MalVirt-samling (Sentinel Labs)

Indlæserne kan også registrere, om de kører i et virtualiseret miljø ved at forespørge på specifikke registreringsdatabasenøgler, og hvis de gør det, stopper udførelsen for at undgå analyse.

MalVirt bruger også en signeret Microsoft Process Explorer-driver, der er indlæst ved systemstart som “TaskKill”, hvilket gør det muligt at ændre kørende processer for at undgå detektion.

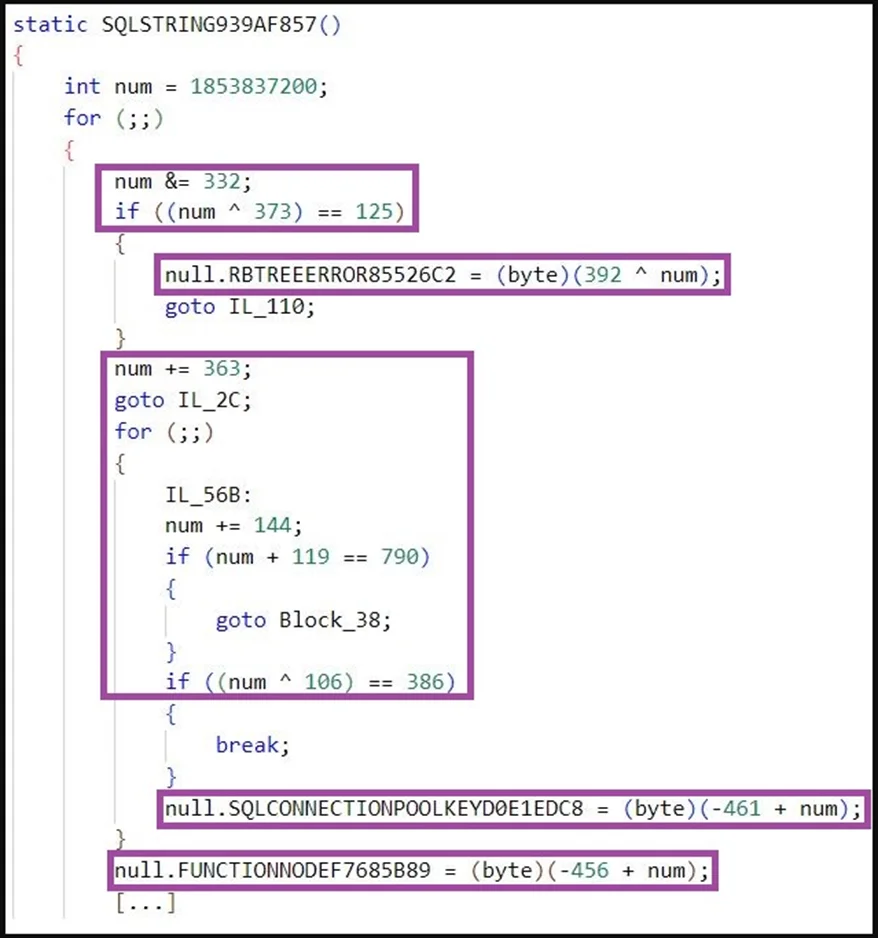

For også at undgå dekompilering af den virtualiserede kode bruger læsserne også en modificeret version af KoiVM, der har yderligere tilsløringslag, hvilket gør dens decyphering endnu mere udfordrende.

Udledning af de tilslørede værditildelinger aritmetisk (Sentinel Labs)

SentinelLabs siger, at denne brugerdefinerede KoiVM-implementering forvirrer standard devirtualiseringsrammer som ‘OldRod’ ved at tilsløre dens rutine gennem aritmetiske operationer i stedet for at bruge enkle opgaver.

Milenkoski siger, at det er muligt at besejre tilsløringen i disse MalVirt og gendanne den oprindelige rækkefølge af KoiVM’s 119 konstante variabler.

Den ekstra tilsløring gør det imidlertid vanskeligt og kræver heftigt manuelt arbejde, da eksisterende automatiserede værktøjer ikke kan hjælpe.

Skjuler infrastrukturen

Ud over alle detektionsundgåelsessystemer, der bruges i malware-læsseren, anvendes et nyt trick af Formbook selv, der hjælper med at skjule sin virkelige C2 (kommando og kontrol) trafik og IP-adresser.

Den info-stjælende malware blander sin virkelige trafik med forskellige “røgslør” HTTP-anmodninger, hvis indhold er krypteret og kodet, så de ikke skiller sig ud.

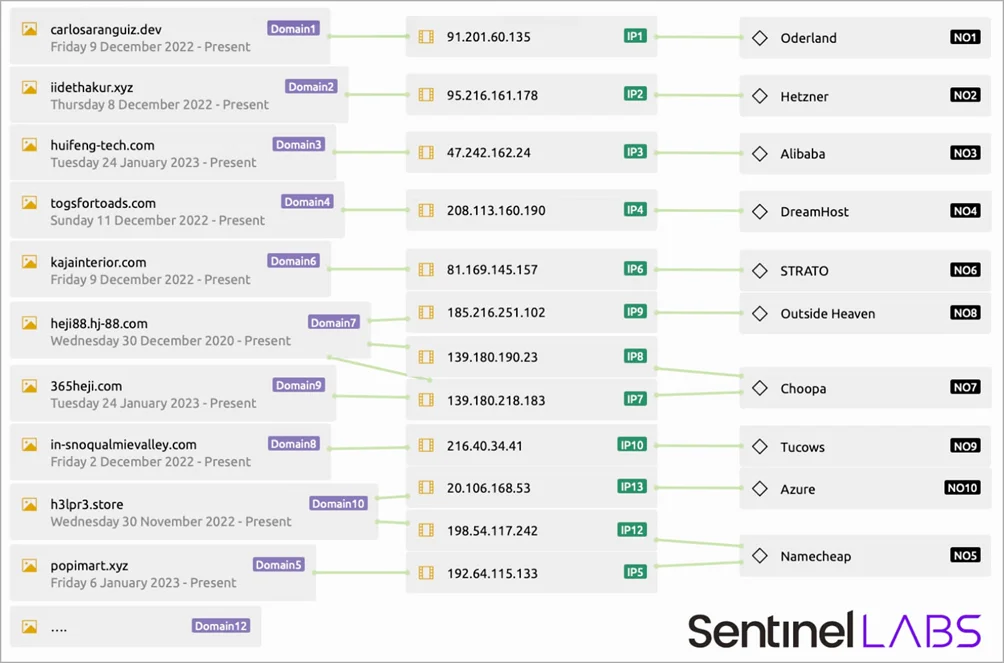

Malwaren kommunikerer tilfældigt med disse IP’er og vælger dem ud af en hardkodet liste med domæner, der hostes af forskellige virksomheder.

SentinelLabs siger, at i de prøver, den analyserede, så den Formbook kommunikere med 17 domæner, hvoraf kun et var den faktiske C2-server, og resten fungerede som blot lokkefugle for at forvirre netværkstrafikovervågningsværktøjer.

Brug af flere falske IP’er i malware-kommunikation (Sentinel Labs)

Dette er et nyt system på en temmelig gammel malware-stamme, hvilket indikerer, at dets operatører er interesserede i at give det nye funktioner, der vil gøre det bedre til at forblive skjult for sikkerhedsværktøjer og analytikere.

Hvorvidt trusselsaktører helt har skiftet malspam-distribution af Formbook til Google-søgeannoncer er stadig uvist, men det er et andet eksempel på, at brugerne skal være meget forsigtige med de links, de klikker på i søgeresultaterne.

Læs artiklen på BleepinComputer: https://www.bleepingcomputer.com/news/security/google-ads-push-virtualized-malware-made-for-antivirus-evasion/