Chrome-udvidelser med 1.4 millioner installationer stjæler browserdata

Trusselsanalytikere hos McAfee har netop fundet fem Google Chrome-udvidelser, der stjæler spore brugernes browsingaktivitet. Samlet set er udvidelserne blevet downloadet mere end 1,4 millioner gange. Der er tale om overvågningssoftware der er indrettet til at få udbetalt affiliate honorarer.

Formålet med de ondsindede udvidelser er at overvåge, når brugere besøger e-handelswebstedet og at ændre den besøgendes cookie til at se ud som om de kom gennem et henvisningslink. Til dette får forfatterne af udvidelserne et tilknyttet gebyr for eventuelle køb i elektroniske butikker.

De fem ondsindede udvidelser, som McAfee-forskere opdagede, er følgende:

- Netflix Party (mmnbenehknklpbendgmgngeaignppnbe) – 800.000 downloads

- Netflix Party 2 (flijfnhifgdcbhglkneplegafminjnhn) – 300.000 downloads

- Fuld side Screenshot Capture – Screenshotting (pojgkmkfincpdkdgjepkmdekcahmckjp) – 200,000 downloads

- FlipShope – Price Tracker Extension (adikhbfjdbjkhelbdnffogkobkekkkej) – 80,000 downloads

- AutoBuy Flash Salg (gbnahglfafmhaehbdmjedfhdmimjcbed) – 20.000 downloads

Det er værd at bemærke, at ovenstående udvidelser stadig har den lovede funktionalitet, hvilket gør det vanskeligere for ofre at bemærke den ondsindede aktivitet. Selvom brug af dem ikke påvirker brugerne direkte, er de en alvorlig privatlivsrisiko.

Således, hvis du bruger nogen af de anførte udvidelser, selvom du finder deres funktionalitet nyttig, anbefales det at fjerne dem fra din browser med det samme.

Sådan fungerer udvidelserne

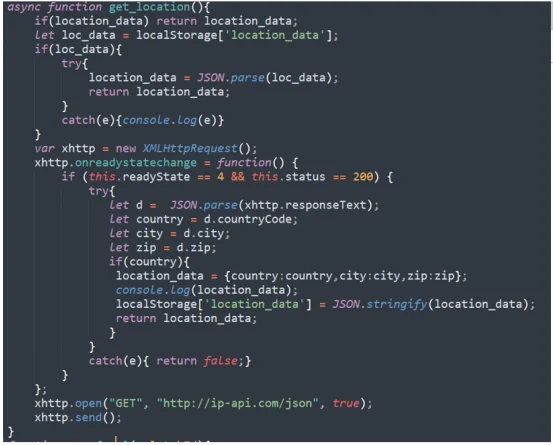

Alle fem udvidelser opdaget af McAfee har en lignende adfærd. Webapp-manifestet (“manifest.json”-filen), som dikterer, hvordan udvidelsen skal opføre sig på systemet, indlæser et multifunktionelt script (B0.js), der sender browserdataene til et domæne, som angriberne kontrollerer (“langhort[.] Com”).

Dataene leveres via POST-anmodninger, hver gang brugeren besøger en ny URL. De oplysninger, der når frem til svindleren, omfatter URL-adressen i base64-formularen, bruger-id’et, enhedens placering (land, by, postnummer) og en kodet henvisnings-URL.

Hvis det besøgte websted matcher poster på en liste over websteder, som udvidelsesforfatteren har en aktiv tilknytning til, reagerer serveren på B0.js med en af to mulige funktioner.

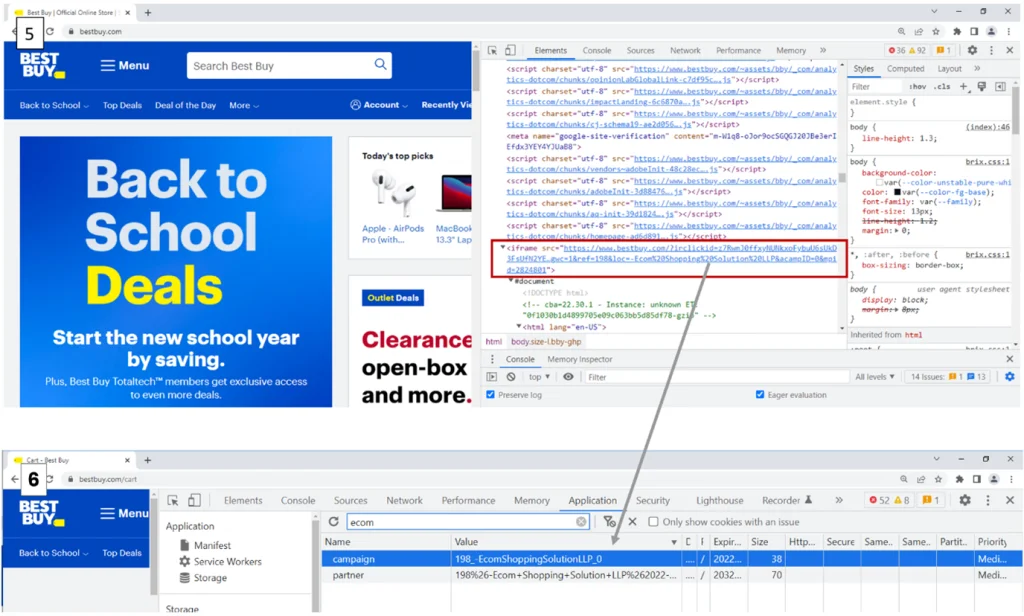

Den første, “Resultat [‘c’] – passf_url “, beordrer scriptet til at indsætte den angivne URL (henvisningslink) som en iframe på det besøgte websted.

Den anden, “Result[‘e’] setCookie”, pålægger B0.js at ændre cookien eller erstatte den med den medfølgende, hvis udvidelsen er blevet givet med de tilhørende tilladelser til at udføre denne handling.

Indsættelse af en henvisnings-URL (ovenfor) og indstilling af cookien til at omfatte et tilknyttet id (nederst) (Kilde:McAfee)

McAfee har også offentliggjort en video for at vise, hvordan URL- og cookieændringerne sker i realtid:

For at undgå detektion, analyse og for at forvirre forskere eller årvågne brugere har nogle af udvidelserne en forsinkelse på 15 dage fra tidspunktet for deres installation, før de begynder at sende browseraktiviteten.

Forsinkelse på 15 dage på nogle af de ondsindede udvidelser (Kilde: McAfee)

I skrivende stund er “Full Page Screenshot Capture – Screenshotting” og “FlipShope – Price Tracker Extension” stadig tilgængelige i Chrome Webshop.

De to Netflix Party-udvidelser er blevet fjernet fra butikken, men dette sletter dem ikke fra webbrowsere, så brugerne bør tage manuelle handlinger for at afinstallere dem.

Kilde: https://www.bleepingcomputer.com/news/security/chrome-extensions-with-14-million-installs-steal-browsing-data/

Fotokredit: Google Chrome logo fra Google Inc.