Der kommer flere dårlige nyheder om hacking og benyttelse af kinessiske produkter såsom Huawei, HIKVision, Dahua, Lenovo m.fl. der har aflyttet virksomheder og privatpersoner i det meste af verden. Flere amerikanske føderale agenturer afslørede i dag, at kinesisk-støttede trusselsaktører har målrettet og kompromitteret store teleselskaber og netværkstjenesteudbydere for at stjæle legitimationsoplysninger og høste data.

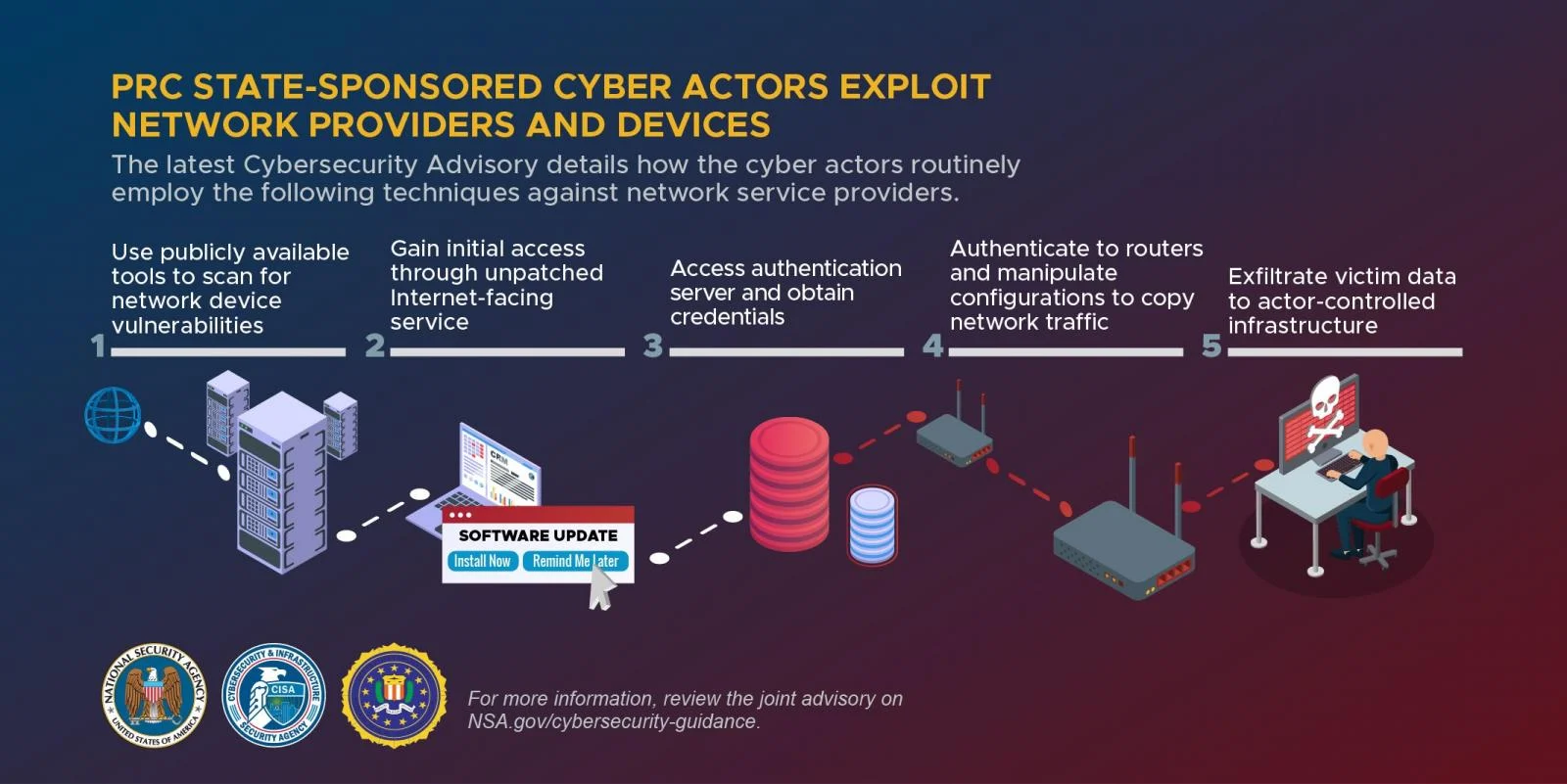

Som NSA, CISA og FBI sagde i en fælles cybersikkerhedsrådgivning, der blev offentliggjort tirsdag, har kinesiske hackinggrupper udnyttet offentligt kendte sårbarheder til at bryde alt fra upatchede små kontor / hjemmekontor (SOHO) routere til mellemstore og endda store virksomhedsnetværk. Når systemerne er kompromitteret, brugte trusselsaktørerne enhederne som en del af deres egen angrebsinfrastruktur som kommando-og-kontrol-servere og proxysystemer, de kunne bruge til at bryde ind i flere netværk.

“Efter at have fået et indledende fodfæste i en telekommunikationsorganisation eller netværkstjenesteudbyder har Kinas statsstøttede cyberaktører identificeret kritiske brugere og infrastruktur, herunder systemer, der er kritiske for at opretholde sikkerheden ved godkendelse, autorisation og regnskab,” forklarer rådgivningen.

siger NSA

Angriberne stjal derefter legitimationsoplysninger for at få adgang til underliggende SQL-databaser og brugte SQL-kommandoer til at dumpe bruger- og administratoroplysninger fra kritiske RADIUS-servere (Remote Authentication Dial-In User Service).

“Bevæbnet med gyldige konti og legitimationsoplysninger fra den kompromitterede RADIUS-server og routerkonfigurationerne vendte cyberaktørerne tilbage til netværket og brugte deres adgang og viden til med succes at godkende og udføre routerkommandoer til hemmeligt at dirigere, fange og eksfiltrere trafik ud af netværket til aktørstyret infrastruktur,”Tilføjede de føderale agenturer.

De tre føderale agenturer sagde, at følgende almindelige sårbarheder og eksponeringer (CVE’er) er de netværksenheds-CVE’er, der oftest udnyttes af kinesisk-støttede statslige hackere siden 2020.

“Kina har udnyttet specifikke teknikker og almindelige sårbarheder siden 2020 til at bruge til deres fordel i cyberkampagner,” tilføjede NSA.

|

Leverandør |

CVE |

Type af sårbarhed |

|

Cisco |

CVE-2018-0171 |

Fjernudførelse af kode |

|

CVE-2019-15271 |

Fjernudførelse af kode | |

|

CVE-2019-1652 |

Fjernudførelse af kode | |

|

Citrix |

CVE-2019-19781 |

Fjernudførelse af kode |

|

DrayTek |

CVE-2020-8515 |

Fjernudførelse af kode |

|

D-Link |

CVE-2019-16920 |

Fjernudførelse af kode |

|

Fortinet |

CVE-2018-13382 |

Omgåelse af godkendelse |

|

MikroTik |

CVE-2018-14847 |

Omgåelse af godkendelse |

|

Netgear |

CVE-2017-6862 |

Fjernudførelse af kode |

|

Puls |

CVE-2019-11510 |

Omgåelse af godkendelse |

|

Poul Slesen 2021-22893 |

Fjernudførelse af kode | |

|

QNAP |

CVE-2019-7192 |

Rettighedsforhøjelse |

|

CVE-2019-7193 |

Fjernbetjent indsprøjtning | |

|

CVE-2019-7194 |

XML Routing Omvej Angreb | |

|

CVE-2019-7195 |

XML Routing Omvej Angreb | |

|

Zyxel |

CvE-2020-29583 |

Omgåelse af godkendelse |

Ved at udnytte disse sårbarheder har de kinesisk sponsorerede trusselsaktører etableret brede infrastrukturnetværk, der har hjulpet dem med yderligere at kompromittere en endnu bredere vifte af mål for den offentlige og private sektor. NSA, CISA og FBI opfordrer også amerikanske og allierede regeringer, kritisk infrastruktur og private industriorganisationer til at anvende en liste over afbødende foranstaltninger, der vil bidrage til at mindske risikoen for, at lignende angreb bryder ind i deres netværk.

De føderale agenturer råder organisationer til at anvende sikkerhedsrettelser så hurtigt som muligt, deaktivere unødvendige porte og protokoller for at krympe deres angrebsoverflade og erstatte udtyndet netværksinfrastruktur, der ikke længere modtager sikkerhedsrettelser.

De anbefaler også segmentering af netværk for at blokere laterale bevægelsesforsøg og muliggøre robust logning på interneteksponerede tjenester for at opdage angrebsforsøg så hurtigt som muligt.

Denne fælles rådgivning kommer efter to andre, der delte oplysninger om taktik, teknikker, og procedurer (TTP’er), der bruges af kinesiske statsstøttede hackere (i 2021) og offentligt kendte sårbarheder, der udnyttes i deres angreb (i 2020).

Flere amerikanske føderale agenturer afslørede i dag, at kinesisk-støttede trusselsaktører har målrettet og kompromitteret store teleselskaber og netværkstjenesteudbydere for at stjæle legitimationsoplysninger og høste data.

Som NSA, CISA og FBI sagde i en fælles cybersikkerhedsrådgivning, der blev offentliggjort tirsdag, har kinesiske hackinggrupper udnyttet offentligt kendte sårbarheder til at bryde alt fra upatchede små kontor / hjemmekontor (SOHO) routere til mellemstore og endda store virksomhedsnetværk.

Når kompromitteret, trusselsaktørerne brugte enhederne som en del af deres egen angrebsinfrastruktur som kommando-og-kontrol-servere og proxysystemer, de kunne bruge til at bryde ind i flere netværk.

“Efter at have fået et indledende fodfæste i en telekommunikationsorganisation eller netværkstjenesteudbyder har Kinas statsstøttede cyberaktører identificeret kritiske brugere og infrastruktur, herunder systemer, der er kritiske for at opretholde sikkerheden ved godkendelse, autorisation og regnskab,” forklarer rådgivningen.

Angriberne stjal derefter legitimationsoplysninger for at få adgang til underliggende SQL-databaser og brugte SQL-kommandoer til at dumpe bruger- og administratoroplysninger fra kritiske RADIUS-servere (Remote Authentication Dial-In User Service).

“Bevæbnet med gyldige konti og legitimationsoplysninger fra den kompromitterede RADIUS-server og routerkonfigurationerne vendte cyberaktørerne tilbage til netværket og brugte deres adgang og viden til med succes at godkende og udføre routerkommandoer til hemmeligt at dirigere, fange og eksfiltrere trafik ud af netværket til aktørstyret infrastruktur,”

tilføjede de føderale agenturer i en fælles erklæring

De tre føderale agenturer sagde, at følgende almindelige sårbarheder og eksponeringer (CVE’er) er de netværksenheds-CVE’er, der oftest udnyttes af kinesisk-støttede statslige hackere siden 2020.

“Kina har udnyttet specifikke teknikker og almindelige sårbarheder siden 2020 til at bruge til deres fordel i cyberkampagner,”

tilføjede NSA.

|

Leverandør |

CVE |

Type af sårbarhed |

|

Cisco |

CVE-2018-0171 |

Fjernudførelse af kode |

|

CVE-2019-15271 |

Fjernudførelse af kode | |

|

CVE-2019-1652 |

Fjernudførelse af kode | |

|

Citrix |

CVE-2019-19781 |

Fjernudførelse af kode |

|

DrayTek |

CVE-2020-8515 |

Fjernudførelse af kode |

|

D-Link |

CVE-2019-16920 |

Fjernudførelse af kode |

|

Fortinet |

CVE-2018-13382 |

Omgåelse af godkendelse |

|

MikroTik |

CVE-2018-14847 |

Omgåelse af godkendelse |

|

Netgear |

CVE-2017-6862 |

Fjernudførelse af kode |

|

Puls |

CVE-2019-11510 |

Omgåelse af godkendelse |

|

Poul Slesen 2021-22893 |

Fjernudførelse af kode | |

|

QNAP |

CVE-2019-7192 |

Rettighedsforhøjelse |

|

CVE-2019-7193 |

Fjernbetjent indsprøjtning | |

|

CVE-2019-7194 |

XML Routing Omvej Angreb | |

|

CVE-2019-7195 |

XML Routing Omvej Angreb | |

|

Zyxel |

CvE-2020-29583 |

Omgåelse af godkendelse |

Ved at udnytte disse sårbarheder har de kinesisk sponsorerede trusselsaktører etableret brede infrastrukturnetværk, der har hjulpet dem med yderligere at kompromittere en endnu bredere vifte af mål for den offentlige og private sektor. NSA, CISA og FBI opfordrer også amerikanske og allierede regeringer, kritisk infrastruktur og private industriorganisationer til at anvende en liste over afbødende foranstaltninger, der vil bidrage til at mindske risikoen for, at lignende angreb bryder ind i deres netværk.

De føderale agenturer råder organisationer til at anvende sikkerhedsrettelser så hurtigt som muligt, deaktivere unødvendige porte og protokoller for at krympe deres angrebsoverflade og erstatte udtyndet netværksinfrastruktur, der ikke længere modtager sikkerhedsrettelser.

De anbefaler også segmentering af netværk for at blokere laterale bevægelsesforsøg og muliggøre robust logning på interneteksponerede tjenester for at opdage angrebsforsøg så hurtigt som muligt.

Denne fælles rådgivning kommer efter to andre, der delte oplysninger om taktik, teknikker, og procedurer (TTP’er), der bruges af kinesiske statsstøttede hackere (i 2021) og offentligt kendte sårbarheder, der udnyttes i deres angreb (i 2020).

Kilde: bleebingcomputer

Fotokredit: NSA