En ny variant af StopCrypt ransomware, også kendt som STOP, anvender nu en flertrins eksekveringsproces for at undgå detektion af sikkerhedsværktøjer. Den distribueres oftest via malvertising og tvivlsomme hjemmesider, der tilbyder falsk gratis software, snydekoder til spil og softwarecracks. Denne ransomware har udviklet sig til at blive mere snedig og kraftfuld, hvilket understreger en bekymrende tendens inden for cyberkriminalitet.

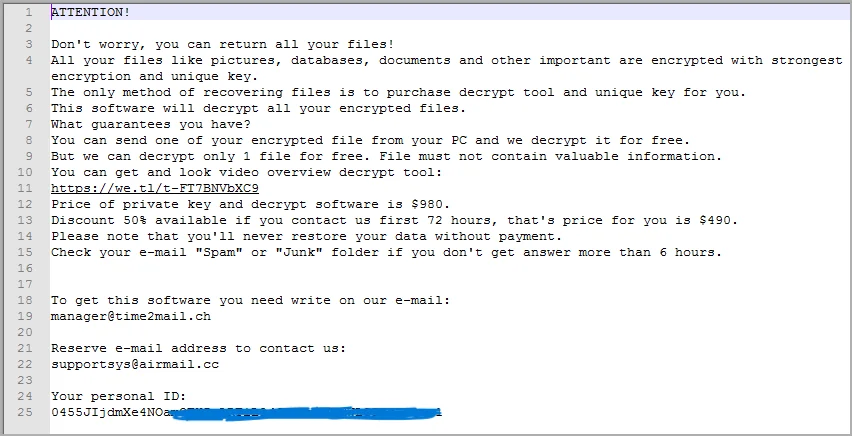

Sonicwall har detekteret følgende ransomwarebesked:

Sonicwall har fundet ud af at der er et nyt job i task scheduler:

StopCrypt aktiverer sig bl.a. via SHELL

En ny variant af StopCrypt ransomware, også kendt som STOP, er blevet observeret i brug, hvor den benytter en flertrins eksekveringsproces, der involverer shellkoder for at undgå sikkerhedsværktøjer.

StopCrypt, som også går under navnet STOP Djvu, er den mest udbredte ransomware, som man sjældent hører om. På trods af den konstante omtale af store ransomware-operationer som LockBit, BlackCat og Clop, diskuteres STOP sjældent blandt sikkerhedsforskere.

Dette skyldes, at denne ransomware-operation typisk ikke målretter virksomheder, men i stedet forbrugere, i håbet om at generere titusindvis af små løsesumkrav på mellem 400 og 1.000 dollars, frem for et enkelt stort krav på flere millioner dollars.

Dette er en ny trend i branchen, gennem de senere år, for at undgå massiv efterforskning.

STOP DJVU bliver brugt mod private og aktører som f.eks. IT chefer

Ransomwaren distribueres almindeligvis via malvertising og tvivlsomme sider, der distribuerer adware-pakker forklædt som gratis software, spil-cheats og software-cracks.

Det er jo helt utroligt at disse ting stadig installeres, men det vurderes at de fleste installere sådanne emner fordi de har et stort ønske om at kunne have fordele i de spil de spiller.

Når disse programmer installeres, bliver brugerne inficeret med en række malware, herunder password-stjælende trojanere og STOP ransomware. Dette fører til, at de inficerede brugere desperat søger hjælp fra sikkerhedsforskere og ransomware-eksperter, Her i Danmark har vi ikke haft nogen henvendelser, men i bl.a. Tyskland, Frankrig, England og Italien er der mange inficerede.

Siden dens oprindelige udgivelse i 2018 har ransomwaren ikke ændret sig meget, med nye versioner, der mest er udgivet for at rette kritiske problemer. Af denne grund er det værd at være opmærksom, når en ny STOP-version frigives, på grund af det store antal mennesker, der vil blive påvirket af den.

Ny flertrins eksekvering

SonicWall’s trusselsforskningsteam har opdaget en ny variant af STOP ransomware (som de kalder StopCrypt) i brug, der nu benytter en flertrins eksekveringsmekanisme. Malwaren indlæser først en tilsyneladende urelateret DLL-fil (msim32.dll), muligvis som en afledning. Den implementerer også en række lange tidsforsinkelser, der kan hjælpe med at omgå tidsrelaterede sikkerhedsforanstaltninger.

Dernæst anvender den dynamisk konstruerede API-kald på stakken for at allokere det nødvendige hukommelsesrum til læsning/skrivning og eksekveringstilladelser, hvilket gør det vanskeligere at opdage.

StopCrypt bruger API-kald til forskellige operationer, herunder at tage snapshots af kørende processer for at forstå det miljø, den opererer i.

Det næste trin involverer proces-hollowing, hvor StopCrypt kaprer legitime processer og injicerer sin payload for diskret eksekvering i hukommelsen. Dette gøres gennem en række omhyggeligt orkestrerede API-kald, der manipulerer proceshukommelse og kontrolflow. Ellers ville de ikke kunne starte.

Når den endelige payload er eksekveret, finder en række handlinger sted for at sikre ransomwarens vedholdenhed, ændre adgangskontrollister (ACL’er) for at nægte brugere tilladelse til at slette vigtige malwarefiler og -mapper, og en planlagt opgave oprettes til at eksekvere payloaden hvert femte minut.

Planlagt opgave

StopCrypt’s planlagte opgave i taskmanageren (opdaget af SonicWall) omfatter at filer krypteres og en “.msjd”-endelse tilføjes til deres nye navne. Det skal dog bemærkes, at der er hundredvis af endelser relateret til STOP ransomware, da de ofte ændrer dem.

Til sidst oprettes en løsesumsnote ved navn “_readme.txt” i hver eneste påvirket mappe, der giver ofrene instruktioner om, hvordan de betaler løsesummen for at få deres data tilbage.

Selvom StopCrypt’s økonomiske krav ikke er høje, og dens operatører ikke udfører datatyveri, kan skaden, den kan forårsage for mange mennesker, være betydelig.

Vi kan dog sagtens få alle data tilbage på inficerede SAN’s, harddiske og servere m.v.

Kilde: ICARE.DK, Sonicwall

Fotokredit: stock.adobe.com

Copyrights: Ⓒ 2024 Copyright by https://ICARE.DK – kan deles ved aktivt link til denne artikel.

Personer:

Firmaer: Sonicwall